El caso de la criptoestafa “Libra” en el que está involucrado el presidente de la nación Javier Milei en promocionar el contrato de un token sin valor, fue explosivo ya que perjudicó a cientos de personas físicas en el país y en el mundo, ocasionó un terremoto político, judicial, mediático a escala internacional.

Todavía, las consecuencias siguen su onda expansiva y el caso está por dirimirse en los tribunales de Estados Unidos. Mientras tanto, un nuevo escándalo de esta misma naturaleza, aunque por otros medios, vuelve a sacudir a la comunidad tecnológica del mundo del bitcoin, específicamente, aquellas que están ligadas al mundo gamer.

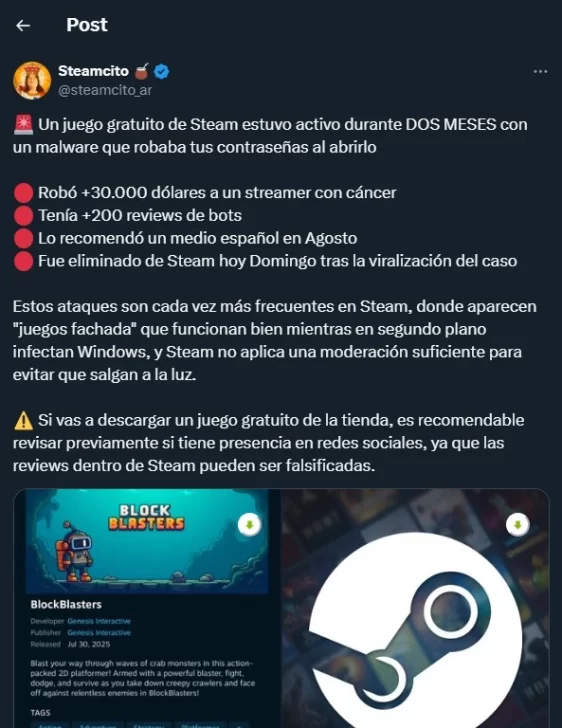

Se reveló descubrió que el videojuego titulado “Block Blasters”, fue publicado en Steam (la popular plataforma de distribución digital de videojuegos) para su descarga gratuita, tenía en el interior de su código, un virus programado para robar billeteras virtuales, contraseñas y cookies de los usuarios que lo estén utilizando en sus dispositivos sin enterarse de dicho ataque.

El escándalo de “Block Blasters” representa uno de los episodios de fraude digital más impactantes en la reciente historia de la industria del gaming y las criptomonedas. Este juego, lanzado como un inocente título gratuito en la popular plataforma Steam, a las pocas semanas mostró su verdadera naturaleza: resulta que es un vector sofisticado para el robo de criptomonedas, credenciales y datos privados de cientos de usuarios.

El caso movilizó a la comunidad gamer y cripto, puso bajo la lupa a reputados influencers, expuso las debilidades del sistema de revisión de Valve, y forzó a múltiples medios, analistas, desarrolladores y víctimas a participar en la reconstrucción de los hechos y la denuncia pública y legal del suceso.

Una compleja ingeniería de robo

RastalandTV, un streamer de 26 años que alegó que vive Letonia y estaría en tratamiento contra el cáncer, vio cómo en plena transmisión en vivo que le desaparecieron más de 30 mil dólares en donaciones que había recibido de su público para pagar los costos de su tratamiento.

Cuando el hecho se hizo conocido esta semana, los usuarios se pusieron a investigar por motus propio la trazabilidad de las operaciones para dar con la fuente del malware. Al estudiar este videojuego que hace más de un mes se encontraba para descarga libre y gratuita en la tienda digital de Steam (mostraba numerosas reseñas positivas pero supuestamente serían falsas para hacerlo confiable), la reacción no se hizo esperar, cuando la comunidad de jugadores logró dar con el supuesto responsable de la estafa.

El malware redireccionaba datos a un canal de Telegram. Desde ese servicio, se logró reconstruir las identidades vinculadas a un grupo de sospechosos entre los cuales figura un joven argentino radicado en Miami. El perfil de su cuenta, aparece una foto de él junto a autos de lujo y por la viralización rápida del caso, su cuenta fue eliminada.

Ante el revuelo causado por esto en el ambiente de personas conocedoras de este tipo de casos que impactan de lleno en las redes afines, el programador y docente argentino Maximiliano Firtman estuvo al tanto de los movimientos y explicó a medios nacionales que pudo contactar con el supuesto estafador. Él acusado en cuestión, de nombre Valentín López, compartió una video y negó todo lo sucedido y de lo que lo culpan. Aseguró también que el verdadero estafador habría usado sus fotos públicas para armar un perfil falso.

Lo precupante es que esta situación mostró la vulnerabilidad y las falencias de Steam, una plataforma con más de 30 millones de usuarios activos en el mundo. Por tanto, hay varios especialistas que recomiendan solo en las reseñas positivas que publica el sistema, puesto que pueden ser operadas anónimamente por bots de inteligencia artificial. Como también, otros consejos por ejemplo, de verificar si los contenidos del producto son desarrollados por compañías o autores confiables y de reputación, además de resguardar datos, proteger cuentas de tarjetas de crédito, fondos del monedero de Steam y criptomonedas en billeteras offline.

Las huellas marcadas en el universo digital

“Block Blasters” se publicó en Steam el 31 de julio de este año bajo la etiqueta de “free-to-play” (libre para jugar) y como una propuesta aparente de plataformas en 2D con estética retro y dinámica de acción. Según la ficha oficial en la tienda, el estudio desarrollador era Genesis Interactive, aunque varias investigaciones independientes nunca pudieron verificar la existencia real o profesional de este estudio fuera del ecosistema de la plataforma de Valve.

El juego, teóricamente, describía una trama sencilla de lucha contra oleadas de “cangrejos monstruosos”, con promesas de mecanismos de combate simples y progresión basada en mejoras de armas y power-ups.

Los requisitos técnicos eran modestos, aptos para hardware popular. Entre sus “características clave” figuran la acción intensa, controles responsivos y gráficos retro. El propio título advertía de la presencia de contenido generado por IA y de bugs asociables a su fase temprana de desarrollo (lo que, con perspectiva, facilitó la coartada técnica para eventuales malfuncionamientos o comportamientos extraños).

El juego logró rápidamente captar la atención de cientos de usuarios, principalmente por ser gratuito, por su aparente sencillez, y por un flujo inusual de reseñas muy positivas en Steam (211 en la sumatoria general, con picos de hasta el 86% y el 92% de positividad en el promedio reciente). Sin embargo, posteriormente, analistas de la comunidad y la prensa destaparon que un porcentaje significativo de estas valoraciones eran producidas por bots o cuentas nuevas asociadas a patrones de spam y manipulación de reputación.

Durante su primer mes de circulación, “Block Blasters” parecía un modesto título “indie” más dentro del saturado catálogo de juegos gratuitos de Steam. Esta fachada fue esencial para la expansión del esquema delictivo: solo después de una fatídica transmisión en vivo por parte del streamer de Letonia, RastalandTV (Raivo Plavnieks), la alarma fue disparada e inició la cadena de denuncias.

La congruencia temporal entre la descarga e instalación del juego y la desaparición súbita de fondos llevó a algunos de los seguidores expertos en ciberseguridad a investigar el título. Los análisis encontraron dentro del propio código y directorio del juego un archivo sospechoso de extensión “.bat” (game2.bat), scripts de automatización maliciosa y enlaces a infraestructura externa a través de un canal de Telegram.

Rápidamente los testimonios en redes sociales se multiplicaron, revelando que RastalandTV no era el único afectado: surgieron relatos adicionales de usuarios que experimentaron robos de carteras de criptomonedas, robo de contraseñas y de cookies de sesiones bancarias o de cuentas de Steam.

Con el correr de los días, el número estimado de víctimas creció hasta confirmarse, en la investigación forense, al menos 261 cuentas afectadas con pérdidas directas y un agregado de 478 cuentas expuestas, según vx-underground y G DATA Security. La estimación de pérdidas totales varía entre 150.000 y 200.000 dólares solo en criptoactivos, sin contar la información personal, credenciales de acceso y potenciales daños adicionales asociados a accesos no autorizados a otras plataformas.

La visibilidad mediática y comunitaria del caso aumentó cuando figuras técnicas reconocidas como ZachXBT y colectivos de análisis de malware como vx-underground, G DATA y equipos forenses internacionales reprodujeron y validaron el vector de ataque.

Esta presión se trasladó tanto a la comunidad internacional de jugadores como a Valve, dueña de Steam, que terminó retirando el juego tras casi dos meses de disponibilidad pública.

La investigación comunitaria -apoyada en técnicas OSINT- expuso múltiples pistas que apuntan a un grupo de operadores, con particular señalamiento sobre el joven influencer de apellido López.

A pesar de esta exposición pública, el rastreo digital y la convergencia de evidencias llevó a que la mayor parte de la comunidad y medios asociaran el incidente al círculo de este influencer, aunque legalmente aún no existe sentencia firme, ni acusación judicial internacional concreta hasta el cierre de esta edición.

A pesar de una cantidad limitada de usuarios de Steam, las pérdidas económicas fueron significativas y además, lo que es peor, resultó un duro golpe a la confianza de todo el ecosistema en torno a Steam.

La reacción de la empresa Valve se considera tardía y carente de comunicación clara. A pesar de múltiples reportes de usuarios y expertos, la compañía dejó “Block Blasters” en línea por casi dos meses, incluso después de las primeras denuncias públicas. La eliminación fue confirmada recién tras el escándalo mediático de RastalandTV.

Por otro lado, no se encuentra información o confirmaciones oficiales sobre las medidas o incentivos para resarcir a las víctimas estafadas y tampoco sobre reembolsos, acciones judiciales o cambios inmediatos en las políticas de seguridad.

This browser does not support the video element.

Lecciones para aprender

El caso “Block Blasters” constituye un punto de inflexión para la industria de los videojuegos “indie” y las plataformas de distribución digital. Por primera vez, se combinan de manera masiva: un juego gratuito, la manipulación programada de su reputación interna, un parche posterior con malware tipo stealer y cryptodrainer, el robo directo y automatizado de carteras digitales a escala y la incapacidad de la multinacional Valve para reaccionar a tiempo.

Los daños materiales y la reputación dañada de la plataforma estrella para los gamers, dejan en evidencia la necesidad urgente de protocolos más robustos de autenticidad y revisión, así como de educación masiva a usuarios de todas las edades sobre mejores prácticas de ciberseguridad. Por último, esta experiencia, ilustra de manera cabal, la convergencia entre la economía cripto y la cultura del gaming y evidencia cómo, en ausencia de regulación y control técnico robusto, el costo social y material del fraude puede ser devastador incluso para usuarios informados y bienintencionados.

En conclusión “Block Blasters” no solo ha sido una estafa viral, sino también una advertencia global sobre los nuevos paradigmas de fraude digital de este siglo, la vulnerabilidad de las plataformas masivas, y la urgencia de crear mecanismos institucionales y comunitarios para proteger a los usuarios frente al avance continuo del malware oculto en productos que se muestran como inocentes y transparentes, solo para divertirse.

Qué recomiendan los expertos

- Nunca confiar ciegamente en reseñas o puntuaciones internas en la tienda si no existe presencia verificable externa del desarrollador.

- Utilizar exclusivamente billeteras cripto offline para almacenar fondos relevantes.

- Revisar los permisos de instalación y la integridad de cada actualización en juegos, especialmente aquellos indie o gratuitos.

- Fomentar la denuncia inmediata de comportamientos anómalos y compartir los IOCs de cualquier campaña maliciosa detectada.

Fuentes:

https://store.steampowered.com/app/3872350/BlockBlasters/?l=spanish

https://www.linuxadictos.com/alerta-en-steam-el-free-to-play-blockblasters-escondia-malware.html

https://www.gdatasoftware.com/blog/2025/09/38265-steam-blockblasters-game-downloads-malware

https://www.notebookcheck.org/Steam-elimina-BlockBlasters-despues-de-que-un-malware-drenara-150-000-dolares-en-criptomonedas-de-los-jugadores.1121097.0.html

https://eloutput.com/noticias/tecnologia/el-juego-gratis-de-steam-blockblasters-escondia-malware/

https://cybersecuritynews.com/blockblasters-steam-game-downloads-malware/

https://www.cronica.com.ar/policiales/Acusan-a-un-influencer-argentino-de-estafar-en-billeteras-cripto-una-de-las-victimas-seria-un-paciente-de-cancer-que-perdio-32-mil-dolares-20250923-0042.html

https://www.hd-tecnologia.com/steam-tarde-unos-meses-en-eliminar-el-juego-blockblasters-tras-descubrir-malware-que-robaba-criptomonedas/

https://www.pagina12.com.ar/859837-roban-criptomonedas-a-traves-de-un-juego-de-steam-y-apuntan-